2022年10月より、クレジットカード決済を導入するECサイトでは「クレジットカード・セキュリティガイドライン」に基づくセキュリティ対策の実施状況についての申告を求められるようになりました。

2022年10月より、クレジットカード決済を導入するECサイトでは「クレジットカード・セキュリティガイドライン」に基づくセキュリティ対策の実施状況についての申告を求められるようになりました。

条件を満たしていないECサイトは、クレジットカード決済の新規契約が原則できません。また、既にクレジットカード決済を導入済みの場合でも、条件を満たしていない場合は契約解除などのリスクが発生する可能性があります。 では、この申告とはどのようなものか、また、その対策とはどのように行えばいいのでしょうか。本記事では、Welcart を使用したECサイトでの対処法についてご案内します。

目次

「クレジットカード・セキュリティガイドライン」とは?

近年、クレジットカードの不正利用による被害額は急増しています。日本クレジット協会の「クレジットカード不正利用被害額調査」によると、2024年にはその被害額が555億円までに上り、事態はますます深刻化しているのが現状です。

( 出典:https://www.j-credit.or.jp/information/statistics/download/toukei_03_g.pdf)

こうした背景から、安全・安心なクレジットカード利用環境を整備するために、クレジットカード取引に関わる事業者が実施すべきセキュリティ対策を取りまとめ、制定されたのが「クレジットカード・セキュリティガイドライン」(以下「ガイドライン」)です。

ガイドラインは2025年3月に【6.0版】に改訂され、クレジットカード決済を取り扱うECサイト(加盟店)は「脆弱性対策」「EMV 3-Dセキュア」「不正ログイン対策」の3つの観点によるセキュリティ対策が求められています。

EC事業者は、ガイドラインの内容を正しく理解するとともに、適切なセキュリティ対策を講じる必要があります。

脆弱性対策

脆弱性とは、システムやウェブサイトに潜むセキュリティ上の弱点のことを指します。脆弱性を悪用されると、外部からの不正アクセスによる個人情報漏えいなど、ECサイトにとって重大な被害に繋がる恐れがあります。

ガイドラインでは、以下①~⑤の全ての対策を講じることが求められています。

① システム管理画面のアクセス制限と管理者のID/パスワード管理

IPアドレス制限もしくはベーシック制限

推測困難なログインURL及びID/パスワードの設定とadminフォルダ削除

上記いずれかの対応が必須となっています。WordPress管理画面の「IPアドレス制限」もしくは「Basic認証」は、いずれもご利用のサーバーにて設定が可能かと思います。設定方法がご不明な場合は、サーバー会社にご確認ください。

また、管理画面URLや、ID・パスワードが admin など推測されやすいものになっていないか、運用体制の見直しを行う必要があります。

2段階認証もしくは多要素認証(2要素認証)

ユーザーとスマホ等の端末を紐づけることによって本人認証を行う「2要素認証」の導入をお勧めします。「Wordfence Security(作者: WPForms)」プラグインで実装可能です。2要素認証を導入することで、たとえパスワードが盗まれてしまったとしても第三者がログインすることはできなくなります。

ログイン試行回数の制限(10回)

こちらも「Wordfence Security(作者: WPForms)」プラグインで実装可能です。

② データディレクトリの露見に伴う設定不備への対策

特定ディレクトリの非公開

重要なファイルが配置されたディレクトリを非公開にする必要があります。nginxを使用したサーバーでの設定の一例として、Welcartのログを隠す設定は以下の通りです。

location ~* /plugins/usc-e-shop/logs/.*$ { deny all; }サーバーのドキュメントルート配下に個人情報やパスワード等が書かれているファイルを置かないよう、運用体制の見直しを行う必要があります。

アップロード可能な拡張子・ファイルの制限

「WP Upload Restriction(作者: Sajjad Hossain)」などのプラグインで実装可能です。

③ Webアプリケーションの脆弱性対策

脆弱性診断もしくはペネトレーションテスト

「ペネトレーションテスト」は非常にコストが高いため、「脆弱性診断」の実施をお勧めします。脆弱性診断サービスを行っている業者に依頼することになるかと思います。サーバーエンジニアであれば、サーバーにVulsなどの診断ツールをインストールして、自分で診断するといったことも可能です。

最新プラグインの使用/ソフトウェアのバージョンアップ

WordPress・プラグイン・テーマは常に最新バージョンを利用するようにしましょう。

また、脆弱性の観点から、1年以上メンテナンス(更新)されていないプラグインは別のプラグインに入れ替えた方が良いでしょう。メンテナンスされていないプラグインは更新通知を出さないため、見逃してしまいがちです。

ソースコードレビューによるセキュアコーディング有無の確認

ソースコードレビューはスキルのあるエンジニアによるチェックが必要なため、必要な場合は業者に依頼しなくてはいけないかと思います。しかし、ソースコードレビューを行ってくれる業者というのはあまり聞いたことがありません。

Welcart はセキュアなコーディングを行い、脆弱性対策のためのアップデートを続けています。

自社で Welcart を独自にカスタマイズする場合、脆弱性についての知識が必要となるので十分な注意が必要です。制作会社や業者に依頼する場合は、脆弱性対応をしてもらうよう念を押しましょう。

④ マルウェア対策としてのウイルス対策ソフトの導入、運用

ウイルス対策ソフト導入と定期的な更新・フルスキャン

こちらも「Wordfence Security(作者: WPForms)」プラグインで実装可能です。

一部のホスティングサービスではウィルス対策ソフトを導入しているところもあるようです。ご不明な場合は、サーバー会社にご確認ください。

また、自分のPCから感染したファイルをアップロードしてしまわないよう、PCにもアンチウイルスソフトを導入しておくことを強くお勧めします。

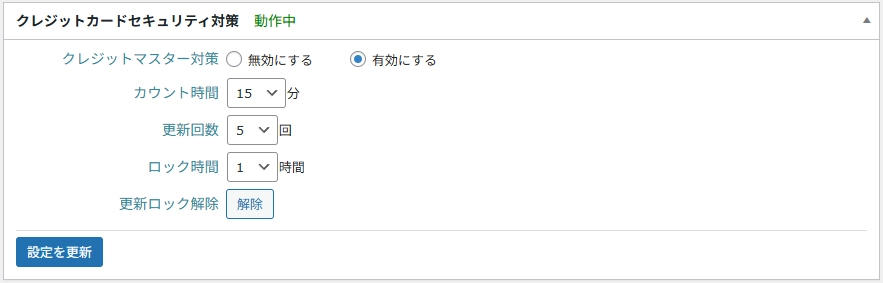

⑤ 悪質な有効性確認、クレジットマスターへの対策

不審なIPアドレスからのアクセス制限

有効なカード会員データの漏えい対策

本人認証

有効性確認の回数制限

上記いずれかの対応が必須となっています。Welcart 標準機能「クレジットカードセキュリティ対策」を有効化することでクレジットマスターアタックの対策ができます。

マニュアルはこちら

| 設定画面 | [Welcart Shop] > [システム設定] > [拡張機能] > [クレジットカードセキュリティ対策] |

EMV 3-Dセキュア

3Dセキュアとは、クレジットカード決済を安全に行うための本人認証サービスです。

クレジットカードの不正利用を防ぐために、クレジットカード情報に加えて、パスワードやメール認証・アプリ認証などで本人確認を行います。

2025年3月より、全てのECサイトにて新しい認証システム「EMV 3-Dセキュア」の導入が必須となりました。Welcart は、Welcart で利用できる全ての決済代行会社のクレジットカード決済で、EMV 3-Dセキュアに対応しています。

以下の記事で詳しく解説しています。

▼ 2025年3月までのEMV 3-Dセキュア(3Dセキュア2.0)導入義務化について

https://www.welcart.com/archives/tips/tips-20240613

不正ログイン対策

本項目における不正ログインとは、ECサイトの会員システムを悪用し、不正アカウントの作成やなりすまし行為のことを指しています。

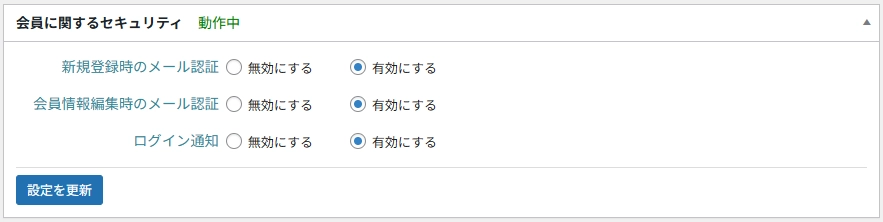

不正ログインによるクレジットカードの不正利用を防ぐため、ガイドラインでは「会員登録」「会員ログイン」「属性情報変更」のそれぞれの場面ごとに有効な対策を1つ以上導入することが求められています。

Welcart の機能で導入できる不正ログイン対策は以下の通りです

優先的な導入が推奨されている項目

2段階認証又は多要素認証(2要素認証)による本人確認

会員登録時の個人情報確認

本人認証

会員ログイン時/属性情報変更時のメールやSMS 通知

Welcart 標準機能「会員に関するセキュリティ」を全て有効化することで上記3つの対策が可能になります。

マニュアルはこちら

| 設定画面 | [Welcart Shop] > [システム設定] > [拡張機能] > [会員に関するセキュリティ] |

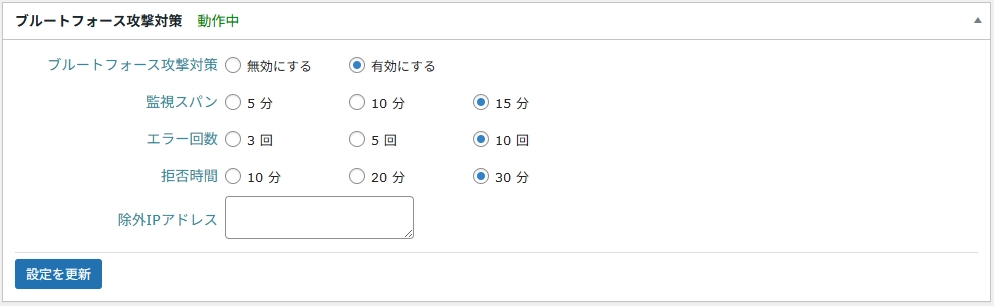

ログイン試行回数の制限強化

Welcart 標準機能「ブルートフォース攻撃対策」を有効化することで上記の対策が可能になります。

マニュアルはこちら

| 設定画面 | [Welcart Shop] > [システム設定] > [拡張機能] > [ブルートフォース攻撃対策] |

その他の不正ログイン対策

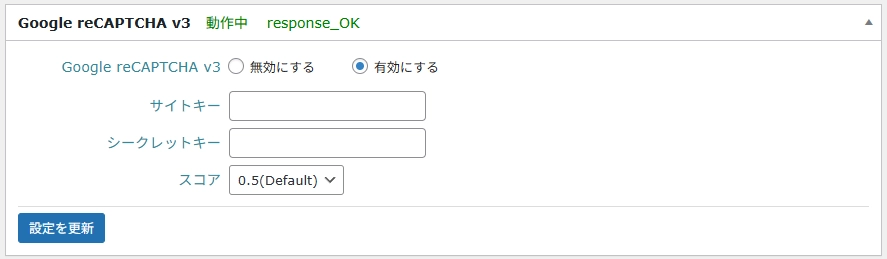

Google reCAPTCHA v3

通常版(無償版)の Google reCAPTCHA v3 に対応しています。会員登録時のBot対策に有効です。スコアの調整に注意してください。マニュアルはこちら

| 設定画面 | [Welcart Shop] > [システム設定] > [拡張機能] > [Google reCAPTCHA v3] |

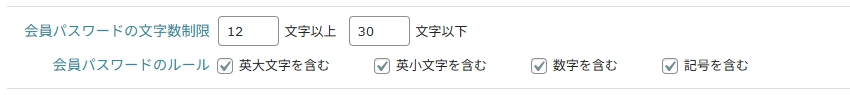

会員パスワードのルール強化

ガイドラインでは、パスワード要件として12文字以上かつ数字とアルファベット両方が含まれていることを推奨しています。マニュアルはこちら

| 設定画面 | [Welcart Shop] > [システム設定] > [会員パスワードの文字数制限] 及び [会員パスワードのルール] |

新規会員登録時の入力値チェック

海外からの攻撃の場合、氏名や住所などの入力情報が不自然な組み合わせである場合が多いです。会員登録時のバリデーションチェックを強化することで不正アクセスによる会員登録を防ぐことができます。

この機能は、無料の拡張プラグインを導入することで実装可能になります。詳しくはこちら

O-PLUX Account Protection

かっこ株式会社が提供している不正検知サービスです。会員登録・ログインの瞬間に、端末特性・操作挙動・接続元IPなどを総合判定し、不正ログインや不正会員登録をリアルタイムに検知 / ブロックします。

Welcartでは、この O-PLUX Account Protection と連携できる無料の拡張プラグイン「WCEX O-PLUX Account Protection」を提供しています。ぜひこの機会に導入をご検討ください。

WCEX O-PLUX Account Protection

以下の記事でも詳しく解説しています。

▼ ECサイトの不正ログイン防止策 ― WelcartとO-PLUXで実現する“決済前”防御

https://www.welcart.com/archives/tips/welcart-oplux-login-security

まとめ

クレジットカード決済を取り扱うECサイトにとって、セキュリティは最も重要な課題のひとつです。対策を怠ると、サイトの改ざんや個人情報の漏えいなど、重大なセキュリティ事故につながるリスクがあります。こうした事故は金銭的な損害だけでなく、企業の信用を大きく損なう結果となり、長期的な事業継続にも影響を及ぼします。

ガイドラインで制定されている対策の中には、プラグインや管理画面の設定でカバーできるものもありますが、保守・運用面での対応が必要な項目や、技術的なスキルが必要な項目も含まれています。また、ガイドラインは改訂を続けているため、最新情報を常に把握し、対策を講じていく必要があります。全てを自社で完結させるのは、なかなかハードルが高いのが現実です。

弊社では個別委託はお受けしていませんが、こうしたセキュリティ対策や WordPress の保守管理をお任せいただけるECパッケージ「Welcartクラウド」をご提供しています。今回ご紹介した対策が実施されており、決済代行会社への申告についてもスムーズに対応が可能です。

ぜひ、Welcartクラウドの導入をご検討ください。

WordPress環境の手厚い保守

WordPress環境の手厚い保守